GuardDutyの検知状況をグローバルと比較できるSumo Logicの新ダッシュボード使ってみた

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、臼田です。

みなさんGuardDuty使ってますか?(挨拶)

GuardDutyはAWS環境の脅威検知ができるすべてのAWSアカウントで有効化すべきサービスです。使ってない方は下記記事を今すぐ見て、どうぞ。

さて、今回はSumo Logicが新しくSumo Logicグローバルインテリジェントサービス(GIS)を活用したGuardDutyのダッシュボード(Amazon GuardDuty Benchmark App)を提供し始めたのでこれを使ってみました。

何を言っているのかわからないと思いますが、大丈夫です。私も最初はよくわからなかったのでw

出てきている用語とメリットについて順に説明していきます。

Sumo Logicグローバルインテリジェントサービスとは

Sumo Logicグローバルインテリジェントサービス(GIS)はSumo Logicが提供するグローバルなセキュリティイベントのベースラインです。

セキュリティアナリストはこのベースラインと監視している環境を比較して、グローバルより多く検知されているイベントの種類を深堀りしたり、グローバルではあまり見られないイベントを拾ったりとする基準に活用できます。

Amazon GuardDuty Benchmark Appとは

GuardDuty用のSumo Logic GISを活用したAppカタログとなり、ユーザのGuardDutyの検知結果を取り込むことによりグローバルの状況と比較したセキュリティ分析をすぐに始められる複数のダッシュボードを提供します。

例えば下記はグローバルな脅威情報のダッシュボードです。グローバルでの攻撃手法の傾向が確認できます。これがすぐに活用できます。

続いてGISと比較して自分の環境でレアなイベントの数やSeverity別の検知率などを比較するビューです。レアイベントは直ぐに対処すべきイベントであると気づけます。HighやMiddleの検知がグローバルより多い場合には注意しなければいけない状態である可能性があります。

もともとSumo LogicにはGuardDutyを分析するためのダッシュボードが用意されていますが、Amazon GuardDuty Benchmark AppではGISを活用した包括的な分析やトリアージを得意としています。

なお、通常のGuardDuty分析用のAppと違い、Amazon GuardDuty Benchmark AppではEnterprise契約が必要であるため注意が必要です。ただしトライアルの中で検証することは可能です。

やってみた

Amazon GuardDuty Benchmark Appの導入手順はこちらにあります。

大まかな手順としては下記のようになります。

- Suom Logicでアクセスキーを発行

- AWSのServerless Application RepositoryからSumo Logic GuardDuty Benchmark SAM Appをデプロイ

かなり簡単です。

ちなみにSumo Logicのセットアップなどは下記をご参照ください。

Sumo Logicアクセスキーの発行

Sumo Logicにログインして「アカウント名 -> Preferences」へ移動し+ Add Access Keyを押します。

名前を適当に入れCreate Keyします。オプションは空欄で大丈夫です。

発行されたAccess IDとAccess Keyを控えます。

Sumo Logic GuardDuty Benchmark SAM Appをデプロイ

AWSマネジメントコンソールでServerless Application Repositoryへアクセスします。パブリックアプリの中からsumologic-guardduty-benchmarkを検索して選択します。Sumo LogicのGuardDuty用SAMアプリがもう一つあるため間違えないように注意してください。

デプロイの設定値を入力します。少し下にスクロールして「アプリケーションの設定」で先程のAccess IDとAccess Keyを入れます。SumoDeploymentは利用しているSumo Logicのリージョンを入力します。

CollectorNameは任意で、SourceCategoryNameは_sourceCategoryで使用されるため他の命名規則と合わせましょう。nested stackを実行する事に同意するチェックを入れて、画面下方のデプロイを押します。

デプロイが始まったら進捗が表示されますが、完了を待つ必要はないのでそのまま「CloudFormationスタックの表示」を押します。

スタックの作成が完了すると「出力」タブにフォルダ名が表示されます。

Sumo Logicのコンソールでこのフォルダ名でダッシュボードが作成されていることを確認します。これで完了です。

サンプルデータの注入

このままではデータが空っぽで寂しいのでGuardDutyのコンソールから「結果サンプルの生成」を押してサンプルの検知結果をSumo Logicに入れてみます。

しばらくしたらきれいにデータが表示されたので順にダッシュボードを紹介していきます。

1. Threat Overview

GuardDutyの検知内容のダッシュボードです。左上脅威の送信元のマッピングは明らかに想定していない場所からの検知結果を瞬時に判断できます。

右上はSeverityの高い脅威情報へのリンクが並べてあり、下の方ではアカウントやリージョン別で脅威情報を並べています。

2. Threat Details

脅威情報の詳細です。左上Outliersは2週間の傾向を並べて異常値を表示くれるもののため、残念ながら今回は表示されてないですが時系列別の状態遷移が確認できます。

中央に脅威の一覧が主要なパラメータと並んでいて、下方では脅威の傾向が確認できます。

3. Global Threat Activity Benchmark

こちらは取り込んだ検知情報ではなくGISをベースにしたグローバルの傾向を表示しています。この状態では全体のThreatとしてはReconが非常に多いです(左上)。Reconは例えばSSHブルートフォースなどなのでどうしても常に多い傾向にあると思うので、左下のThreatの円グラフではReconを除いた割合を表示しています。どちらかといえばこちらの傾向を主軸に見ることになりそうです。

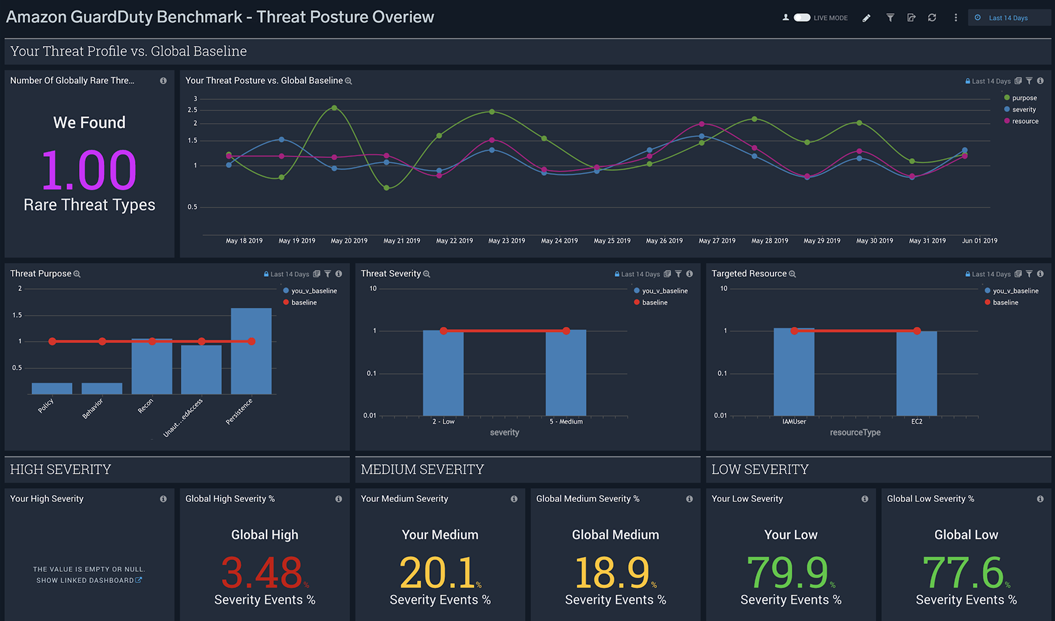

4. Threat Posture Benchmark

自分の環境とGISを比較したダッシュボードです。右上の目立つ紫のパネルはレアなイベントの数を表示しています。こちらのカウントが上がったらすぐに詳細を確認したほうがいいでしょう。ちなみに具体的なレアイベントは次のダッシュボードで詳細を確認できます。このパネルを押すことでも遷移できます。

真ん中はベースライン(赤軸)と比べて各種検知内容が多いか少ないかを比べられます。

下方ではSeverity毎に自分の環境(左)とGIS(右)が並べられています。今回はサンプルデータを使っているので明らかにHighの割合が高いですが、実環境でこれだと即対応する必要があるでしょう。

5. Threat Details Benchmark

GISと比較した詳細です。上方ではベースラインより多く出ている脅威が一覧になっています。注視したほうがいいイベントです。下方はレアイベントの詳細です。こちらも優先的に対応したほうがいいものです。

ダッシュボードでどんな情報が見れるか紹介してみました。

まとめ

Sumo Logicが新しく提供し始めたAmazon GuardDuty Benchmark Appを紹介しました。

自社のナレッジだけでなくグローバルな傾向と現状を比較することができるので、一つの判断基軸として活用することができるのはもちろん、様々なデータの見方ができるのでGuardDutyのコンソールで管理するよりだいぶ判断しやすくなると思います。

一つのアカウントで少しだけの検知結果が出ているだけの場合には不要ですが、複数のアカウントをまとめたりしていく上ではこういった機能の活用を検討してみてはいかがでしょうか?